Un réseau informatique sans pare-feu ressemble à une porte laissée entrouverte sur un monde où l’imprévu guette. Si certains contextes très pointus s’autorisent à s’en passer, ils le font rarement sans contrepartie : contrôle d’accès draconien, segmentation poussée, administration corsetée, sacrifices sur la souplesse. Le choix est exigeant, la marge d’erreur étroite.

Renoncer au pare-feu ne signifie pas jeter la prudence aux orties, mais force à un pilotage manuel, une surveillance constante des flux et une discipline de fer dans la gestion des permissions. D’autres dispositifs existent, mais aucun ne réunit à la fois le filtrage automatisé, la centralisation des contrôles et la réactivité du pare-feu. Les alternatives ne jouent pas dans la même catégorie.

Le pare-feu, pilier de la sécurité informatique : définition et fonctionnement

Dans le paysage numérique, le pare-feu s’impose comme le rempart incontournable de toute architecture de sécurité réseau. Sa vocation ? Examiner à la loupe le trafic réseau entre le réseau interne et internet (ou d’autres réseaux externes), et trier le flux avec une rigueur d’orfèvre. Chaque paquet de données est passé au crible selon des règles de filtrage précises, dictées par l’administrateur. Seules les connexions validées accèdent au réseau, les tentatives douteuses sont stoppées net, sans préavis.

Ce mécanisme s’appuie sur l’analyse des protocoles employés (tcp, udp, icmp) et la surveillance des numéros de ports. Un service web standard utilise le port 80 ou 443 : un mouvement sur un port non assigné, et l’alerte est donnée. Ce filtrage n’est pas figé : il évolue pour faire face à des menaces changeantes et à des contextes métiers mouvants.

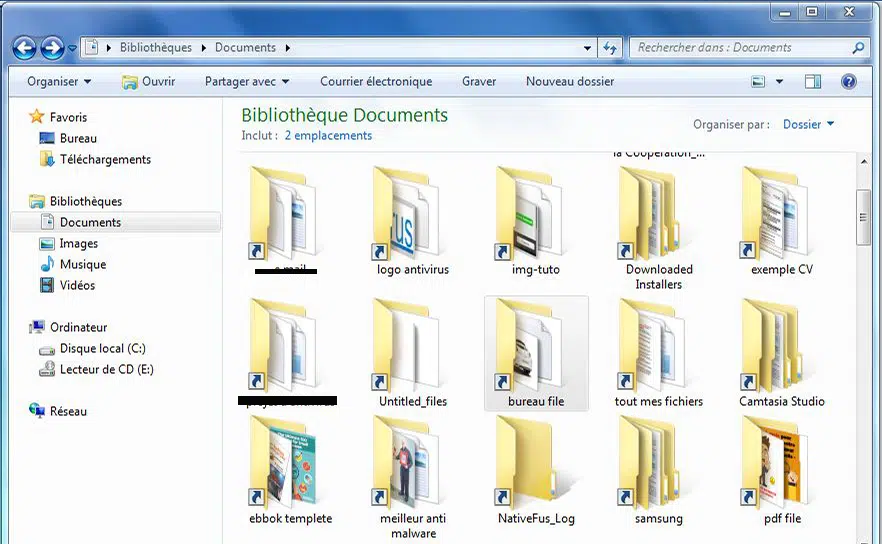

La configuration d’un pare-feu moderne repose sur des listes de règles détaillées, chaque entrée décidant avec précision des flux autorisés ou bloqués. Pour mieux protéger le réseau interne, l’administrateur segmente les zones sensibles, limitant la portée d’un incident éventuel.

Voici les critères principaux sur lesquels reposent ces règles de filtrage :

- Filtrage par adresse IP : permet d’accepter ou de rejeter le trafic selon sa provenance ou sa destination.

- Filtrage par port : autorise un contrôle granulaire sur les services accessibles.

- Filtrage par protocole : surveille les types de communications échangées (tcp, udp, icmp…)

Le pare-feu ne se limite plus à bloquer ou à laisser passer : il classe, hiérarchise, priorise le flot de données. Désormais, il s’invite jusque dans le cloud, s’adapte aux architectures hybrides où la distinction entre réseau interne et réseau externe s’estompe.

Quels sont les différents types de pare-feu et à quoi servent-ils vraiment ?

Le secteur de la sécurité réseau a développé plusieurs types de pare-feux pour répondre à des besoins variés. Premier jalon : le filtrage statique de paquets, utilisé pour sa simplicité. Il lit l’en-tête des paquets, contrôle IP, port et protocole, mais ignore le contenu. Cette sobriété a ses limites face à la sophistication des attaques modernes.

La génération suivante, fondée sur l’inspection d’état, retient la mémoire des connexions légitimes. Elle évalue le contexte, détecte les comportements suspects et affine la réponse, là où la simple analyse statique ne suffit plus.

Arrive ensuite le pare-feu nouvelle génération (NGFW) : véritable couteau suisse, il combine inspection approfondie, filtrage applicatif, détection des menaces et intégration avec les systèmes d’intrusion (IPS). Il surveille les flux à la recherche d’anomalies, gère le network address translation (NAT) et sécurise aussi bien le réseau interne que les applications dans le cloud.

Le pare-feu applicatif web (WAF) se concentre sur la protection des applications web. Il examine les requêtes HTTP/HTTPS, détecte les failles et protège les services en ligne exposés. Chacun de ces dispositifs complète les autres, pour faire face à la diversité et à la complexité des architectures et des menaces d’aujourd’hui.

Pare-feu, antivirus, proxy… quelles alternatives ou compléments pour protéger son réseau ?

Rien n’arrête l’ingéniosité des cybercriminels. Pour repousser leurs assauts, il faut étoffer sa panoplie défensive au-delà du seul pare-feu. Les antivirus traquent et neutralisent les malwares ayant réussi à franchir les premières lignes. Leur efficacité repose sur des mises à jour fréquentes et la capacité à reconnaître de nouvelles signatures.

Un proxy s’intercale pour réguler l’accès au web. Il inspecte les requêtes, bloque les sites douteux, protège les machines internes en les gardant hors de portée directe. Pour les entreprises qui misent sur le cloud, le VPN sécurise les échanges, chiffre les données et dissimule les emplacements physiques.

La montée du modèle SASE (secure access service edge) marque un tournant dans la sécurité réseau. Ce concept associe services de sécurité et connectivité cloud pour un contrôle centralisé, peu importe où se trouvent collaborateurs et données. Il répond aux nouveaux usages, à la mobilité, à la dispersion géographique des équipes.

Pour mieux comprendre le rôle et la complémentarité de ces solutions, voici un panorama synthétique :

- Pare-feu : filtre les connexions et régule le trafic entrant et sortant.

- Antivirus : repère et élimine les logiciels malveillants.

- Proxy : contrôle l’accès au web et protège l’anonymat du trafic.

- VPN : chiffre les communications et sécurise l’accès distant.

- SASE : fusionne sécurité et réseau dans une approche cloud globale.

Bien configurer et utiliser son pare-feu : conseils pratiques pour une sécurité optimale

La configuration d’un pare-feu ne supporte ni l’amateurisme, ni l’à-peu-près. Il faut bâtir des règles de filtrage strictes, adaptées à l’architecture de votre réseau interne. Chaque port ouvert, chaque connexion permise doit répondre à une nécessité claire, tout excès de laxisme ouvre la porte aux risques.

Adopter le principe du zero trust affine la sécurité réseau : aucun flux n’est approuvé d’office, même en provenance du réseau interne. La microsegmentation divise le réseau en poches isolées, limite les dégâts en cas de compromission et simplifie la traque des comportements suspects.

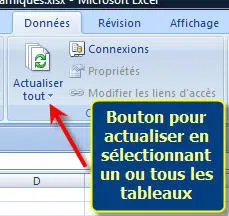

La mission de l’administrateur réseau s’étend : il doit surveiller l’évolution des menaces, revoir les règles pare-feu régulièrement, et scruter les logs en temps réel. L’usage d’outils DLP (Data Loss Prevention) et l’automatisation des réponses aux incidents réduisent le temps d’exposition aux attaques.

Quelques recommandations concrètes pour renforcer vos défenses :

- Créez une DMZ pour les services exposés à internet (serveur web, messagerie…)

- Tenez compte des spécificités des environnements cloud (VPC chez AWS, Google Cloud) : chaque plateforme a ses propres règles de filtrage.

- Restreignez les protocoles sensibles tels que SSH, GRE ou les flux OSI.

Rien n’est jamais acquis : même la meilleure configuration réclame des ajustements réguliers pour faire face à un paysage de menaces en perpétuelle mutation. La vigilance, elle, ne prend jamais de vacances.