Dans un monde où les progrès technologiques progressent à grande vitesse, où les personnes, les entreprises, les organisations, les pays et même les objets sont de plus en plus connectés, les cyberattaques sont de plus en plus fréquentes. La question de la cybersécurité se pose à tous les niveaux et tend à devenir un problème clé dans les années à venir.

Pour mieux se protéger, il est essentiel de savoir à quoi s’attendre, et donc de connaître au minimum les cyberattaques les plus courantes. Voici une liste non exhaustive :

Attaques DDoS ou attaques par déni de service

Les attaques par déni de service sont destinées à submerger les ressources d’un système afin qu’il ne puisse plus répondre aux demandes. Contrairement à d’autres attaques qui visent à obtenir ou à faciliter l’accès à un système, l’attaque DDoS vise uniquement à l’empêcher de fonctionner correctement. Cela n’apporte pas en soi d’avantages à un hacker, sauf une pure satisfaction personnelle.

C’est différent si, pour Par exemple, le site victime est celui de votre concurrent. L’avantage pour l’attaquant est alors bien réel. L’attaque par déni de service peut également être destinée à lancer un autre type d’attaque.

Attaques de l’homme du milieu ou MiTM

Les

MITMS sont un type d’attaque dont le principe est d’être insérée dans les communications entre un serveur et un client. Il y en a plusieurs :

-

- Détournement de session : Un attaquant détourne une session entre un client de confiance et un serveur réseau. L’attaquant remplace l’adresse IP du client pendant que le serveur poursuit la session, estimant qu’il s’agit toujours du client.

- USURPATION D’IP : L’attaquant peut utiliser une adresse IP volée pour convaincre un système qu’il s’agit d’un client fiable et bien connu.

- Replay : Une attaque de relecture se produit lorsqu’un attaquant intercepte et enregistre d’anciens messages, puis tente de les envoyer en se faisant passer pour quelqu’un en qui il a confiance.

Le téléchargement au volant ou le téléchargement furtif

Les attaques furtives par téléchargement sont une méthode de propagation de logiciels malveillants . Le pirate insère un virus sur une page d’un site non sécurisé et infecte les ordinateurs de ceux qui le visitent présentant des failles de sécurité telles que des mises à jour désinstallées.

Les attaques par mot

Trouver un mot de passe est souvent beaucoup plus facile qu’il n’y paraît, et les pirates s’en réjouissent. Pour trouver un mot de passe, il suffit parfois de chercher un bureau, de surveiller la connexion pour obtenir un mot de passe non quantifié, d’utiliser l’ingénierie sociale ou de deviner :

-

-

- Par la force brute : deviner un mot de passe en saisissant ce que les gens entrent le plus souvent : nom de famille, prénom, passe-temps favori, dates de naissance des enfants, etc.

- Par dictionnaire : Il s’agit de copier un fichier chiffré contenant des mots de passe courants et en comparant les résultats.

-

Injection SQL

Il s’agit d’un problème qui affecte les sites Web qui exploitent des bases de données : l’attaquant exécute une requête SQL sur la base de données via les données entrantes du client vers le serveur. Les commandes SQL sont insérées dans l’entrée du plan de données . Le pirate peut alors insérer, mettre à jour ou supprimer les données comme bon lui semble, et même envoyer des commandes au système d’exploitation.

L’écoute clandestine

Comme son nom l’indique, la contrebande est le résultat de l’interception du trafic réseau : elle permet à un pirate d’obtenir des mots de passe, des numéros de carte bleue et toutes les données sensibles possibles.

Malware ou Malware

Un logiciel malveillant est un logiciel indésirable installé sur votre système sans votre consentement. Il en existe tous les types, mais en voici quelques-uns :

-

-

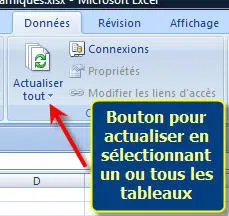

- Macrovirus : ils infectent des applications telles que Microsoft Word ou Excel en les joignant à la séquence d’initialisation de l’application.

- Infecteurs de fichiers : ils s’attachent à des fichiers exécutables tels que the.exe

- Infecteurs système : ils infectent les disques durs

- Virus polymorphes : ils se cachent dans différents cycles de cryptage.

- Virus furtifs : ils prennent le contrôle de certaines fonctions du système pour se cacher.

- Troie Chevaux de : ils se cachent dans un programme utile, puis se déploient.

- Bombes logiques : elles sont programmées pour se déclencher lors d’un événement spécifique ou à une date et une heure spécifiques.

- Vers : Contrairement aux virus qui se rattachent à un fichier hôte, les vers sont des programmes autonomes qui se propagent sur les réseaux et les ordinateurs.

- Injecteurs : Il s’agit de programmes utilisés pour installer des virus sur les ordinateurs.

- Ransomware : Il s’agit d’un type de logiciel malveillant qui crypte les données sur un ordinateur et exige un rançon de la victime contre son décryptage.

-

Cryptojacking

Les pirates informatiques introduisent des logiciels malveillants pour corrompre les systèmes et les ressources d’un appareil, extraire de la crypto-monnaie en arrière-plan et gagner de l’argent.

Intrusions sur les objets connectés

De plus en plus utilisés, ils sont facilement piratables.

Attaques géopolitiques

Certains pays commandent des cyberattaques contre d’autres, menées par des agences gouvernementales pour les déstabiliser, les intimider ou voler certaines technologies de pointe dans un contexte d’espionnage industriel.

Script intersite (XSS)

Dans cette pratique, les pirates informatiques injectent du contenu dans une page qui corrompt le navigateur de la cible. Ils peuvent ainsi modifier la page Web selon leurs souhaits, voler des informations sur les cookies, récupérer des données sensibles ou y injecter du code malveillant dans le but, par exemple, de contrôler l’ordinateur de la victime à distance.

Attaques de phishing

L’hameçonnage est cette fameuse fenêtre qui apparaît vous indiquant que vous avez gagné un million d’euros, ou cet étrange e-mail que vous recevez de votre banque, vous demandant de saisir votre identifiant… cette technique combine ingénierie sociale et stratagème technique vous encourageant à télécharger vous-même des logiciels malveillants qui voleront vos informations personnelles et confidentiels tels que vos numéros de carte de crédit.

Attaques cyber-physiques

Il s’agit d’attaques visant principalement les systèmes de transport, les usines, les réseaux électriques ou les installations de traitement des eaux, par exemple.

Attaques contre des dispositifs médicaux et des dossiers médicaux

Dans la communauté médicale, il existe non seulement de nombreuses technologies de pointe, mais également des données hautement confidentielles. Nous examinons l’intérêt croissant des cybercriminels dans ce domaine, et nous constatons également les dommages à la vie privée qui seraient considérables, et vraiment dramatiques, s’ils pouvaient avoir accès à des dispositifs médicaux.