Tendance maintenant

BUREAUTIQUE

Structurer ses fichiers et dossiers sur son ordinateur pour une organisation...

Dans l'ère numérique actuelle, la gestion efficace des dossiers et fichiers sur son ordinateur est devenue primordiale pour garantir un travail organisé et productif....

INFORMATIQUE

MARKETING

NEWS

SÉCURITÉ

SEO

WEB

Vous devez utiliser des informations publiées sur un site internet et avez besoin pour cela de connaitre la date de création dudit site. Cependant, vous n’avez aucune idée de comment procéder. Découvrez ici quelques méthodes qui peuvent vous aider...

Vous pouvez traduire du texte saisi par clavier, écriture manuscrite, photo ou saisie vocale dans plus de 100 langues à l'aide de l'application Google Translate ou en utilisant ce service sur le Web. ...

Pour beaucoup, cela ressemble à une vraie folie, mais c'est une réalité qui est plus que palpable. Internet peut nous rapporter de l'argent grâce à la publicité . Avec un site Web ou une...

L'évolution du web a suscité de nombreuses questions sur la pertinence des traditions numériques, notamment l'usage du préfixe 'www.' dans les URL. Jadis indispensable pour indiquer un serveur web, cette pratique est aujourd'hui remise en question. Les professionnels du...

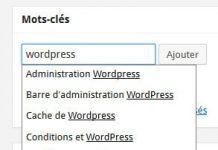

Dans l'univers des systèmes de gestion de contenu, WordPress se distingue par sa flexibilité et sa convivialité, faisant de lui le choix privilégié pour de nombreux créateurs de sites web. Pour optimiser son efficacité et sa performance, une compréhension...